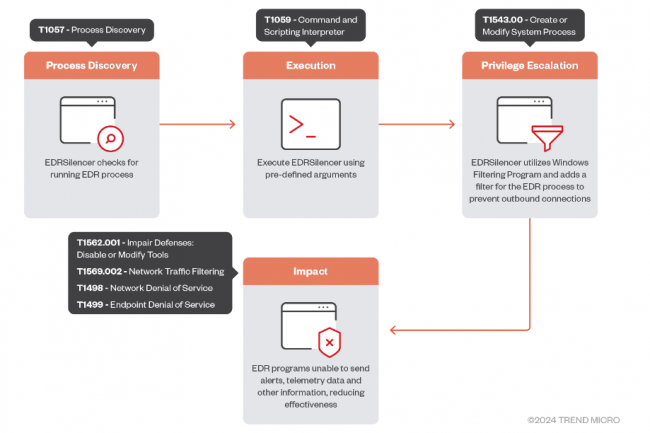

Outil couramment utilisé en red team, EDRSilencer a été détourné de son usage par des pirates pour court-circuiter la plateforme de filtrage de Windows en empêchant les solutions de détection et de réponse à incidents de signaler les malwares.

Développé pour les tests de pénétration et les exercices des équipes offensives en cybersécurité (red team), EDRSilencer a été trafiqué par des pirates afin d’améliorer leurs attaques. Cet outil exploite la plateforme de filtrage Windows Filtering Platform (WFP) pour bloquer la communication réseau des agents logiciels EDR, les empêchant ainsi d’envoyer des données télémétriques ou des alertes aux consoles de gestion surveillées par les équipes de sécurité.

« Cet outil apporte la preuve qu’il est possible de détourner une technique de ses adversaires pour échapper à la détection : le blocage du trafic EDR peut masquer la présence de logiciels sur un système, ce qui les rend plus difficiles à identifier et à supprimer », ont expliqué les chercheurs de l’entreprise de sécurité Trend Micro dans un rapport. L’équipe de l’éditeur et ses chasseurs de menaces se sont intéressés de plus près à EDRSilencer et à son fonctionnement après avoir constaté que des attaquants essayaient de l’intégrer dans leurs opérations. Il s’avère que cet outil open-source s’inspire d’un outil propriétaire appelé FireBlock, créé par l’entreprise britannique MDSec, spécialisée dans la simulation d’attaques et les tests de pénétration.

De nombreux EDR réduits au silence

WFP est un ensemble d’API et de services Windows que les développeurs peuvent utiliser pour interagir avec le traitement des paquets réseau au sein de la pile réseau de Windows. Généralement, cette puissante capacité est exploitée par les pare-feux et d’autres applications de sécurité pour surveiller, bloquer ou modifier les paquets réseau en fonction des adresses IP, des ports, des processus d’origine, etc. EDRSilencer crée des filtres WFP qui ciblent les processus associés aux outils EDR les plus courants.

Les agents pris en charge par défaut comprennent Defender for Endpoint et Antivirus, Elastic EDR, Trellix EDR, Qualys EDR, SentinelOne, Cylance, Cybereason, Carbon Black EDR et Cloud, Tanium, Palo Alto Networks Traps/Cortex XDR, FortiEDR, Cisco Secure Endpoint (anciennement Cisco AMP), ESET Inspect, Harfanglab EDR et TrendMicro Apex One. Si l’agent EDR installé sur un système ne figure pas dans cette liste et n’est pas automatiquement reconnu, l’utilisateur peut indiquer le chemin d’accès complet au processus dont il souhaite bloquer les communications réseau. En théorie, l’outil pourrait donc bloquer le trafic réseau de n’importe quel programme et pas seulement des agents EDR.

L’identifiant unique du PAM capturé

Les filtres WPF déployés par l’outil sont persistants, ce qui signifie qu’ils survivront aux redémarrages du système et que l’outil lui-même peut être déployé directement dans la mémoire par d’autres implants de test de pénétration dotés de modules d’exécution PE (Portable Execution). Cela veut aussi dire qu’il prend en charge l’exécution sans fichier. Le développeur d’EDRSilencer a même mis en œuvre une technique pour obtenir l’identifiant unique de l’application de gestion des accès à privilèges (privileged access management ou PAM) du processus ciblé tout en évitant de déclencher les mécanismes d’autodéfense de certains processus EDR qui pourraient détecter des tentatives d’application d’un filtre WPF contre eux-mêmes. « Certains contrôles EDR (le minifiltre, par exemple) refusent l’accès lorsqu’un processus tente d’obtenir un handle de fichier de ses processus EDR (par exemple, via CreateFileW) », a indiqué le développeur sur GitHub. « Cependant, l’API FwpmGetAppIdFromFileName0, utilisée pour obtenir l’identifiant d’application FWP du processus EDR ciblé, appelle CreateFileW en interne. Pour éviter cela, un FwpmGetAppIdFromFileName0 personnalisé a été mis en œuvre pour construire l’identifiant de l’application sans invoquer CreateFileW, évitant ainsi des échecs inattendus lors de l’ajout d’un filtre WFP à un processus EDR. »

Lorsque les chercheurs de Trend Micro ont testé l’outil contre l’agent maison Vision One Endpoint Agent qui n’est pas pris en charge par défaut, celui-ci n’a pas réussi à identifier et à bloquer complètement les communications réseau pour tous les composants. Cependant, ils ont utilisé avec succès la commande de blocage de l’outil avec un chemin d’accès complet aux processus. « Quand nous avons exécuté un binaire de ransomware, aucun journal n’a été affiché sur le portail, l’appareil semblait déconnecté ou inactif, ce qui indique que l’outil était efficace », ont déclaré les chercheurs.