La solution d’ITSM pour centres de support Web Help Desk de Solarwinds est vulnérable a une faille critique découverte en aout dernier. Entrainant l’accès à distance à des informations sensibles codées en dur, la CVE-2024-28987 est désormais activement exploitée malgré les mises à jour et correctifs disponibles.

Fin août, l’éditeur Solarwinds avait colmaté une faille critique dans Web Help Desk, son outil ITSM pour centres de support. Alors qu’à l’époque aucune trace d’exploit n’avait été trouvée, la situation a depuis largement évolué et pas dans le bon sens. Selon une dernière alerte de l’agence américaine de cybersécurité et de sécurité des infrastructures (CISA), la faille répertoriée en tant que CVE-2024-28987 est même devenue l’un des vecteurs d’attaque les plus répandus et présente des risques importants pour les entreprises et les agences gouvernementales. Bien que la CISA se soit abstenue d’ajouter d’autres détails techniques sur l’exploitation observée, la faille a été ajoutée à son catalogue de vulnérabilités exploitées connues (KEV). Les demandes envoyées à Solarwinds concernant ces exploitations sont restées sans réponse jusqu’à la publication de cet article.

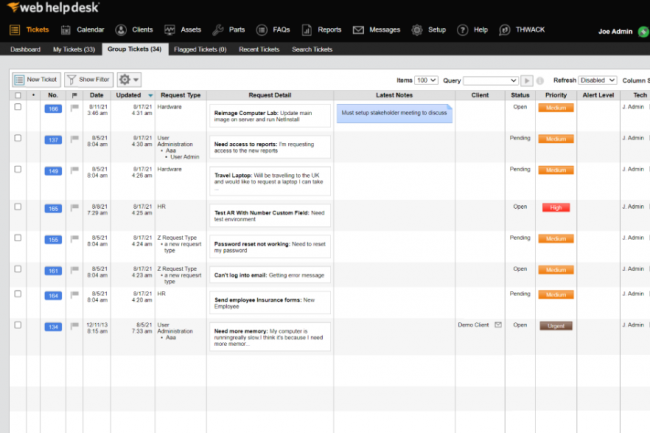

La CVE-2024-28987 est une faille permettant à des acteurs malveillants d’accéder à distance aux systèmes des victimes. L’entreprise avait publié un correctif pour le bogue dès sa découverte en août. « Le logiciel Solarwinds Web Help Desk est affecté par une vulnérabilité au niveau des identifiants codés en dur, ce qui permet à un utilisateur distant non authentifié d’accéder à des fonctionnalités internes et de modifier des données », a expliqué l’éditeur. L’origine du bug vient des développeurs qui avaient oublié de retirer certaines informations d’identification codées en dur dans Web Help Desk (WHD) ouvrant les instances vulnérables à un accès malveillant facile. WHD est une solution de gestion des services informatiques en ligne rationalisant les opérations de support. Elle est utilisée par des secteurs tels que les soins de santé, le gouvernement et les services financiers,… On comprend que l’existence d’une vulnérabilité peut compromettre des données sensibles dans ces industries critiques.

Une deuxième faille critique exploitée

L’exploitation de CVE-2024-28987 (score CVSS 9.1) est la deuxième faille critique de WHD exploitée dans la nature juste après la CVE-2024-28986 (score CVSS 9.8). Solarwinds a constaté que le correctif pour CVE-2024-28986 ne fonctionnait pas comme prévu dans quelques cas où SAML Single Sign-On (SSO) était utilisé et a ajouté après coup une résolution dans son correctif 12.8.3 Hotfix 2. Sans plus de détails sur le moment et la technique de l’exploitation, il est difficile de dire si les instances de Solarwinds WHD corrigées sont effectivement à l’abri de tout risque d’exploitation.

L’éditeur américain a connu des années difficiles depuis la fameuse attaque par chaîne d’approvisionnement dont il a été victime en décembre 2020 en raison d’une mise à jour défectueuse qui a entraîné le piratage de plusieurs milliers de clients. Depuis le groupe a mis les bouchées double pour rebondir, notamment en Europe, mais doit faire face à un contentieux avec la SEC dont il rejette toutes les accusations.